Защита данных на компьютере. Как зашифровать данные на компьютере Как защитить свой персональный компьютер

Персональные компьютеры (ПК) обладают всеми свойствами ЭВМ других классов, поэтому, вообще говоря, все проблемы защиты информации в построенных на их основе системах и подходы к защите аналогичны. Однако персональным компьютерам присущ ряд таких свойств, которые, с одной стороны, благоприятствуют защите, а с другой - затрудняют ее и усложняют.

К таким свойствам относятся:

Малые габариты и вес, что делает их не просто транспортабельными, а легко переносимыми;

Наличие встроенного внутреннего ЗУ большого объема, сохраняющего записанные данные после выключения питания;

Наличие сменного ЗУ большого объема и малых габаритов;

Наличие устройств сопряжения с каналами связи;

Оснащенность программным обеспечением с широкими функциональными возможностями;

Массовость производства и распространения;

Относительно низкая стоимость.

С точки зрения общих подходов к защите особенно существенными являются две особенности ПК. Как известно, в системах, базирующихся на больших ЭВМ, наряду с зашитой информации непосредственно в ЭВМ такое же решающее (если не большее) значение имеет общая организация защиты: организация и обеспечение технологических процессов циркуляции и обработки потоков информации; охрана территории, зданий и помещений; подбор, обучение и организация работы персонала и т. п. Подобные вопросы защиты, как правило, решают специалисты-профессионалы в области защиты информации.

Для персональных же ЭВМ, во-первых, вопросы общей организации защиты могут быть решены физической изоляцией (например, размещением ПК в отдельной комнате, закрываемой на замок), поэтому превалирующую роль играет внутренняя защита, во-вторых, в большинстве случаев заботу о защите информации должны проявлять сами пользователи, которые не только не являются профессионалами в области защиты, но нередко вообще имеют лишь навыки непосредственного решения ограниченного набора задач.

3.1. Особенности защиты информации в персональных эвм

Особенностями защиты и обусловлена необходимость самостоятельного рассмотрения вопросов защиты информации в персональных ЭВМ.

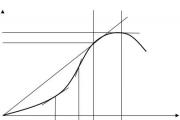

На формирование множества возможных подходов к защите информации в ПК и выбор наиболее целесообразного из них в конкретных ситуациях определяющее влияние оказывают следующие факторы :

1) цели защиты;

2) потенциально возможные способы защиты;

3) имеющиеся средства защиты.

Основные цели защиты информации:

Обеспечение физической целостности;

Обеспечение логической целостности;

Предупреждение несанкционированного получения;

Предупреждение несанкционированной модификации;

Предупреждение несанкционированного копирования.

Физическая целостность информации в ПК зависит от целостности самой ПК, целостности дисков, целостности информации на дисках и полях оперативной памяти. В широком спектре угроз целостности, информации в ПК следует обратить особое внимание на угрозы, связанные с недостаточно высокой квалификацией большого числа владельцев ПК. В этом плане особо опасной представляется возможность уничтожения или искажения данных на жестком диске (винчестере), на котором могут накапливаться очень большие объемы данных, самим пользователем.

Обеспечение логической целостности информации для ПК неактуально.

Предупреждение несанкционированного получения информации, находящейся в ПК, приобретает особую актуальность в тех случаях, когда хранимая или обрабатываемая информация содержит тайну того или иного характера (государственную, коммерческую и т. п.). Возможности несанкционированного получения информации в современных ПК очень широки и разнообразны, поэтому данный вид защиты требует серьезного внимания.

Весьма опасной разновидностью несанкционированной модификации информации в ПК является действие вредоносных программ (компьютерных вирусов), которые могут разрушать или уничтожать программы или массивы

Актуальность предупреждения несанкционированного копирования определяется следующими тремя обстоятельствами:

Накопленные массивы информации все больше становятся товаром;

Все более широкое распространение получает торговля компьютерными программами;

Оптические дисководы с перезаписью создают весьма благоприятные условия для широкомасштабного копирования информации ПК.

В интернете можно столкнуться с мошенниками, цель которых - завладеть личной информацией пользователя. Личные данные - это фамилия, имя, отчество, пароли от учетных записей к социальным сетям, паспортные данные, реквизиты банковской карты и другие личные сведения.

Личная информация нужна для полноценной работы многих приложений и сайтов. Например, вы указываете ФИО и адрес при оформлении заказа в интернете или электронную почту - при подписке на рассылку.

Мошенники используют незаконно полученную информацию, чтобы рассылать спам или получить доступ к вашему мобильному или банковскому счету. Поэтому важно распознать подозрительный или ненадежный сайт, прежде чем вводить личные данные.

Стоит ли передавать информацию конкретному сайту, решать вам. Лучше не оставлять личные данные на подозрительных сайтах.

- Способы хищения данных

- Рекомендации по защите данных

- Если вы стали жертвой мошенников

Способы хищения данных

Злоумышленники используют разные схемы хищения личной информации.

Фишинговые сообщения

Фишинговые сообщения - это письма от мошенников, которые представляются банками и другими официальными организациями. Цель таких писем - заставить вас ввести пароль или данные карты в поддельную форму.

Злоумышленники запрашивают конфиденциальные данные для подтверждения учетной записи или активации почтового ящика. В результате ваша личная информация оказывается у мошенников.

Примеры

Вам пришло электронное письмо с предложением заработать без вложений, взломать чужой аккаунт или получить услугу бесплатно. После перехода по ссылке в письме появляется форма, в поля которой требуется ввести логин, пароль или данные карты. Если вы введете данные в форму, то рискуете оказаться жертвой мошенников.

Вам направили письмо от имени дальнего родственника о крупном наследстве. Для его получения мошенник предлагает заплатить комиссию за перевод крупной суммы или сообщить данные карты. После получения денег или доступа к карте мошенник исчезает.

Вы получили сообщения о взломе собственного аккаунта в соцсети. Мошенники предлагают срочно перейти по ссылке в сообщении и авторизоваться.

Подробнее о фишинговых письмах читайте в Яндекс.Почты.

Поддельные сайты

Подмена сайта - это скрытое перенаправление пользователей на поддельные сайты с помощью вредоносных программ. Пытаясь зайти на популярный сайт, пользователь попадает на сайт-подделку, очень похожий на оригинал. Данные учетной записи, введенные на таком сайте, оказываются у злоумышленников.

Как происходит подмена сайта

Подмена сайта происходит по двум сценариям:

Перейдите в папку C:\WINDOWS\system32\drivers\etc .

Сделайте резервную копию файла hosts и откройте его с помощью «Блокнота» .

Удалите все строки, кроме следующей: 127.0.0.1 localhost

Cохраните файл. Перезапустите браузер и попробуйте еще раз перейти на сайт. Проблема будет решена, если загрузится нужная страница.

Задайте для файла hosts атрибут Только чтение , чтобы защитить его от действия простых вирусов. Для этого нажмите на файл правой кнопкой мыши, выберите пункт меню Свойства , включите опцию Только чтение и нажмите кнопку OK .

Вирус искажает информацию о домене в системе DNS. Для настройки DNS воспользуйтесь бесплатным сервисом .

Вирус меняет системный файл hosts на вашем компьютере. Проверьте компьютер антивирусной утилитой CureIt! от Dr.Web или Virus Removal Tool «Лаборатории Касперского» . Также вы можете устранить последствия вируса (в MS Windows):

Чтобы распознать сайт-подделку, обратите внимание на адрес в поисковой строке - он будет отличаться от официального. В правом верхнем углу вы не найдете значка безопасного соединения , а размещенные на поддельной странице ссылки, скорее всего, будут нерабочими.

Примеры

Пример подмены сайта:

Телефонное мошенничество

Телефонные мошенники звонят или рассылают SMS от имени банка или платежной системы с просьбой предоставить номер карты или перевести деньги на указанный номер. Причины могут быть разными: истекший срок действия пароля, блокировка карты, крупный выигрыш или даже авария с участием близкого человека.

Вас могут попросить перейти по ссылке для восстановления доступа к аккаунту, отправить SMS или позвонить по конкретному номеру. Цель таких сообщений - списать деньги за отправку ответного SMS, подписать на платные услуги или заставить вас ввести пароль и данные карты.

Примеры

Вы получили SMS о блокировке карты от мошенника, который представился службой безопасности банка. Если позвонить по номеру отправителя SMS, злоумышленник попросит назвать данные вашей карты, а также код из SMS.

Мошенничество в социальных сетях

Примеры

Вы не нашли нужную вещь в интернет-магазине и оставили заявку (или оформили предзаказ) на ее покупку в социальной сети. Мошенник нашел вас и предложил купить аналогичный товар с большой скидкой. При этом он попросил стопроцентную предоплату, а после ее внесения исчез.

Внимание. Существуют и другие способы хищения информации, поэтому будьте внимательными, когда сообщаете сведения о себе - мошенники могут этим воспользоваться.

Не оставляйте незаблокированными телефоны и компьютеры, не выбрасывайте бумаги и носители данных (жесткие диски, SIM-карты, flash-карты), на которых хранятся пароли.

Если компьютером пользуется несколько человек, используйте разные профили операционной системы.

Не храните в электронной почте и не выкладывайте в открытый доступ копию документов, удостоверяющих личность: если мошенники взломают вашу почту, они смогут воспользоваться личными данными.

Регулярно проверяйте антивирусом съемные диски, флеш-карты и прочие носители информации, которые вы подключаете к чужим компьютерам.

Не вводите личную информацию в подозрительные формы, особенно в электронных письмах.

Не открывайте вложения и не переходите по ссылкам из электронной почты или мессенджеров (Telegram, WhatsApp и т. п.) от сомнительных адресатов. Если адресат кажется вам подозрительным, внесите его в черный список.

Все больше информации сегодня хранится на компьютерах, подключенных к Интернету. А это значит, что информация становится доступной не только вам, а любому человеку в мире, если… правильно! - если вы ее не защитите! Несколько простых советов по защите вашей информации.

И самый первый совет, ка ни странно, очень прост - без фанатизма! Безусловно, информацию защищать нужно, но не так, чтобы самому иметь проблемы с доступом к ней. Ведь чем сложнее защита, тем больше проблем она приносит защищающемуся, а вовсе не тому, кто попытается у вас ее похитить. В мире достаточно ротозеев, у которых можно похитить информацию легко и просто, чтобы тратить время на взлом сложных паролей и систем безопасности.

Исходя из этого, первое, что вы должны сделать, определить, насколько ценна информация, которую вы собираетесь защищать. Чем она более ценна, тем больше желающих ее похитить, тем сложнее должна быть защита. И наоборот - ваши личные фотографии, сделанные на мыльницу во время отпуска в Египте, видеозаписи с первыми шагами ребенка, письма с обсуждением видов на урожай или даже действий правительства не нужны никому, даже даром и защищать их какими-то изощренными способами нет ни малейшего смысла. Достаточно самых, простых, элементарных мер предосторожности, к которым относятся:

1. Лицензионный антивирус на вашем компьютере с ежедневно обновляемыми антивирусными базами

2. НЕ сохранение паролей в браузере

3. Удаление приходящего спама, без открытия писем

4. НЕ посещение порнографических сайтов

Нужно ли сегодня кому-то рассказывать, что похищение информации из вашего компьютера - это не кропотливая ручная работа злобного хакера, а действие компьютерных вирусов? Вышеперечисленные действия оградят вас от троянов, ворующих информацию, на 90%. И этих мер по защите информации достаточно для 90% пользователей компьютера и интернета.

Другое дело - защита информации на предприятии или личной информации, связанной с ведением банковских счетов, созданием сугубо конфиденциальных документов, ведением деятельности, серьезно ущемляющей чьи-то интересы или участием в политике. Здесь требуется комплексный подход, который, в свою очередь, потребует от вас серьезных вложений и определенной дисциплины. Но кому есть что терять, прекрасно понимают это и без моих советов…

Поэтому вернусь к тем, кому посвящена статья - начинающим пользователям, плохо ориентирующимся в информационной среде и бросающимся из крайности в крайность. Некоторые, например, придумывают сложнейшие пароли, которые ставят на все, что можно и нельзя - почту, файлы, вход в систему, а также не хранят на компьютере «ничего лишнего», устанавливают файерволы с жесткой политикой безопасности, ограничивая себя во многих полезных возможностях, которые дает нам Интернет. Другие, и таких подавляющее большинство (!), ограничиваются паролями типа «1234» или своей датой рождения в качестве пароля, не ставят пароль даже на то, что нужно (например, на доступ к своей домашней точке Wi-Fi) и, что особенно печально, не считают нужным тратиться на антивирус!

Так вот - все это крайности, идущие от неосведомленности, страхов или, наоборот, беспечности. Во всем должна быть мера и разумный смысл. Если вам лень запоминать пароль, отличный от «1234» или своего дня рождения, добавьте к нему еще пару произвольных цифр или букв и этого уже будет достаточно, чтобы сильно усложнить работу тех, кто будет подбирать ваш пароль методом простого перебора цифр и заставить их поискать себе более легкую жертву. Скажем, если ваш день рождения 01.06.1980, сделайте пароль не 01061980, а G01061980r, где буквы G и r - произвольные, не связанные с вашим именем и фамилией и никакой ваш знакомый или незнакомый недруг, знающий ваш день рождения, не сможет подобрать пароль и вскрыть вашу почту или аккаунт в социальной сети.

Ну и, конечно, еще и еще раз повторюсь - лицензионный антивирус с ежедневно обновляемыми антивирусными базами! Он не способен защитить вас на 100%, лишь на 90%, но это реальная защита от большинства угроз. Мне всегда казалось, что антивирус на современном компьютере - это само собой разумеющаяся вещь, однако, чуть ли не каждый день я сталкиваюсь с тем, что люди его не имеют. Потом еще письма пишут: «Компьютер виснет и глючит, помогите, подскажите, в чем проблема?» В подавляющем большинстве случаев проблема в вирусах, не просто проникнувших на компьютер, а буквально кишащих в нем и день ото дня уничтожающих систему побочными продуктами своей деятельности.

В общем, все просто - разумная защита необходима и она стоит потраченных на нее денег и времени. Но и фанатично относиться к этому вопросу не стоит.

Будьте в безопасности!

Последние советы раздела «Компьютеры & Интернет»:

Программа для восстановления удаленных файлов

Скачать игры на Андроид бесплатно

Сегодня мы поговорим про защиту информации на компьютере, какие методы защиты используются, что такое двухфакторная аутентификация пользователя.

В веке скоростей и научно-технического прогресса

В веке скоростей и научно-технического прогресса, когда необходимо зафиксировать в памяти массу важной информации, человек просто физически не готов сохранить ее в голове.

С этой целью в современном мире активно применяются различные гаджеты, способные значительно облегчить нашу жизнь.

Именно в компьютерах, ноутбуках, картах памяти или флешкартах мы храним массу разной информации, среди которой обязательно присутствует та, которая обладает той или иной степенью конфиденциальности.

К сожалению, случается и так, что компьютер или ноутбук либо взламывают, либо они приходят в негодность по тем или иным причинам, ну а в худшем случае технику могут просто украсть.

Не сложно догадаться, что при последнем исходе, однозначно, вся секретная информация, содержащаяся в них, станет достоянием гласности и, возможно, может быть использована против вас.

Одно дело, когда все эти данные незначительны и не важны. А как быть, если дело обстоит совсем по-другому?

Вот именно тогда в голове любого здравомыслящего человека возникает вопрос, касающийся максимально удобной и безопасной возможности для защиты важных секретных сведений.

Правильно устанавливаем пароли

Для начала остановимся на тех моментах, которых в данном случае следует избегать.

Необходимо установить сложные пароли. Для Windows XP такой пароль не может быть более, чем 14 знаков. Если уже нацелились создать свой пароль, то постоянно необходимо его видоизменять и не придумывать простейшие и хорошо запоминающиеся символы, наподобие 1234 и т. п.

И только при тщательном продумывании пароля, все попытки взлома потерпят однозначное фиаско.

На Windows 10 при создании пароля появиться вот такое окно.

Но весь вопрос еще и в том, что сейчас во всемирной сети представлено множество программ, обучающих подобным процедурам при непосредственном доступе к ноутбуку или компьютеру.

Бывает достаточно даже возможности доступа к приводу DVD.

А если есть непреодолимое желание и некоторого рода осведомленность, то вообще к взлому паролей можно и не прибегать.

В этом случае лишь потребуется запустить с диска систему Linux, которая без особого труда сможет прочесть с жесткого диска всю информацию. Для нее не будут преградой установленные вами права доступа. И здесь не выручит даже система NTFS.

Шифрование данных, спасет ли оно вас?

Что касается шифрования данных, находящихся в жестком диске как очередного метода защиты информации, отметим, что эта важнейшая функция будет вам доступна исключительно при пользовании файловой системы NTFS.

И если вас не беспокоит возможность определенных потерь, касающихся производительности вашего компьютера или ноутбука, то подобный способ защиты, однозначно лишает любой возможности производить считывание данных.

К тому же, следует помнить, что процесс шифрования может быть совершенно бесполезным в случае, если хакеры обнуляют пароль и производят вход в систему при помощи вашей учетной записи.

Проверенный метод

А теперь речь пойдет о наиболее действенном и проверенном временем методе защиты – «двухфакторной аутентификации».

Суть его состоит в том, что предъявление пароля здесь будет явно недостаточным, так как потребуется еще и отпечаток вашего пальца, и смарт–карта, голосовые данные или что-либо еще, позволяющее четко идентифицировать именно вашу личность.

Этот метод принесет пользу в случае, если один из ключей, перечисленных выше, всегда находится в вашем распоряжении и не остается без присмотра.

Если неукоснительно соблюдать эти два главных условия, то у хакеров не будет ни единой возможности применить всевозможные способы взлома.

При желании можно подключить шифрование наиболее значимых файлов и папок.

Важно помнить, что подвергать шифровке абсолютно все не стоит, так как это заметно затормозит работоспособность компьютера.

Можно забыть о мыслях относительно сохранения секретности сведений на случай, если компьютер заберут на время или же похитят.

Главное правило – это использование двухфакторной аутентификации наряду с шифрованием данных на жестком диске.

Подводим итог

Подводя итог, стоит подчеркнуть, что современные модели компьютеров далеко не идеальны и не совершенны, по этой причине довольно часто они требуют периодического ремонта из-за сбоя системы.

При выборе одного из вышеперечисленных способов защиты, не стоит забывать и о том, что могут возникнуть определенные условия, когда все защищенные паролями системы могут оказаться недоступными и для вас.

Чтобы подобной неприятности не произошло, необходимо обязательно создать заархивированные копии данных.

Лучше их хранить далеко от компьютера. Если эта информация имеет связь с финансовым риском, то лучше сохранить все копии в ячейке банка или же в сейфе.

Ваша задача – четко осознавать, что если речь идет о безопасности, то полумеры здесь недопустимы.

Поэтому к вопросу об обеспечении конфиденциальности следует изначально отнестись очень серьезно.

Понятие об электронной подписи

Мы рассмотрели, как клиент может переслать организации свои данные

(например, номер электронного счета). Точно так же он может общаться и с банком, отдавая ему распоряжения о перечислении своих средств на счета других людей и организаций. Ему не надо никуда ездить и стоять в очередях, он все может сделать, не отходя от компьютера.

Однако здесь возникает проблема: как банк узнает, что распоряжение поступило именно от данного лица, а не от злоумышленника, выдающего себя за него? Эта проблема решается с помощью, так называемой электронной подписи.

Принцип ее создания тот же, что и рассмотренный выше. Если нам надо создать себе электронную подпись, мы создаем себе те же 2 ключа: закрытый и публичный. Публичный ключ передаем банку, а также всем прочим организациям, и людям, с которыми переписываемся. Если теперь надо отправить поручение банку на операцию с нашими деньгами, мы кодируем это поручение публичным ключом банка , а свою подпись под ним кодируем собственным закрытым ключом . Банк поступает наоборот. Он читает поручение с помощью своего закрытого ключа , а нашу подпись – с помощью нашего публичного ключа . Если подпись читаема, банк может быть уверен, что поручение ему отправили именно мы, а никто другой.

Понятие об электронных сертификатах

Системой несимметричного шифрования обеспечивается делопроизводство в Интернете. Благодаря ей, каждый из участников обмена может быть уверен, что полученное сообщение отправлено именно тем, кем оно подписано. Однако. Есть еще одна небольшая проблема, которую тоже надо устранить – это проблема регистрации даты отправки сообщения. Эта проблема может возникнуть во всех случаях, когда через Интернет стороны заключают договоры. Отправитель документа легко может изменить текущую дату, если перенастроит системный календарь своего компьютера. Поэтому дата и время отправки электронного документа не имеют никакой юридической силы. В тех случаях, когда они не важны, на это можно не обращать внимания. Но в тех случаях, когда от них что-то зависит, эту проблему надо решить.

Сертификация даты

Решается проблема утверждения даты очень просто. Для этого между двумя сторонами (например, между клиентом и банком) достаточно поставить третью сторону. Ею, например, может быть сервер независимой организации, авторитет которой признают обе стороны. Назовем ее сертификационным центром . В этом случае поручение отправляется не сразу в банк, а на сертификационный сервер. Там оно получает «приписку» с указанием точной даты и времени, после чего перенаправляется в банк на исполнение. Вся работа автоматизирована, поэтому происходит очень быстро и не требует участия людей.

Сертификация WEB- узлов

Сертифицировать можно не только даты. При покупке товаров в Интернете важно убедиться в том, что сервер, принимающий заказы и платежи от имени фирмы, действительно представляет эту фирму. Подтвердить это может тот же сертификационный центр. Это называется сертификацией WEB- узлов.

Сертификация пользователей

С другой стороны, фирма, получившая заказ с электронной подписью клиента, тоже должна быть уверена в том, что закрытый ключ, которым зашифрована подпись, еще не отменен (новый ключ создают, когда подозревают, что к старому ключу кто-то получил незаконный доступ). В этом случае сертификационный центр может подтвердить, что данный ключ действителен до определенного времени. Это называется сертификацией пользователей.

Сертификация издателей

При получении программного обеспечения из Интернета надо помнить, что в него могут быть встроены «бомбы замедленного действия», с которыми не справятся никакие антивирусные программы, потому что «бомбы» в отличие от компьютерных вирусов, н нуждаются в фазе размножения – они рассчитаны на одно разрушительное срабатывание. Поэтому в особо ответственных случаях клиент должен быть уверен, что получает заказанное программное обеспечение от компании, которая несет за него юридическую ответственность. В этом случае тоже может потребоваться наличие сертификата, выданного независимой организацией. Это называется сертификацией издателей .

Проверку наличия электронных сертификатов у поставщиков услуг и партнеров по контактам настраивают на вкладке Содержание диалогового окна Свойства обозревателя в программе INTERNET EXPLORER 4.0.

Основные способы защиты информации на локальном компьютере и в компьютерных сетях

Под информационной безопасностью понимается защищенность информации от случайных или преднамеренных воздействий естественного или искусственного характера, чреватых нанесением ущерба владельцам или пользователям информации.

Аспекты информационной безопасности : доступность (возможность за разумное время получить требуемую информационную услугу), целостность (защищенность информации от разрушения и несанкционированного изменения), конфиденциальность (защита от несанкционированного доступа (прочтения)).

Можно выделить следующие уровни защиты :

1. Предотвращение (доступ к информации и технологии предоставляется только для пользователей, получивших доступ от собственника информации).

2. Обнаружение (обеспечивается раннее обнаружение преступлений и злоупотреблений, даже если механизмы защиты при этом были обойдены).

3. Ограничение (уменьшается размер потерь, если преступление все же произошло, несмотря на меры по предотвращению и обнаружению).

4. Восстановление (обеспечивается эффективное восстановление информации при наличии документированных и проверенных планов по восстановлению).

Для обеспечения безопасности при работе в Интернете можно специальным образом настроить браузер. Например, INTERNET EXPLORER позволяет распределить по «зонам безопасности» любые файлы, которые Вы можете открыть или получить (от файлов на вашем компьютере до файлов в INTERNET).

1 зона. Местная зона безопасности.

Содержит любые адреса узлов, расположенных в данной организации. По умолчанию для такой зоны назначен средний уровень защиты.

2 зона. Зона надежных узлов.

К ней относятся узлы, которым Вы доверяете и с которых можно загружать информацию и программы, не беспокоясь о возможном повреждении Ваших собственных данных или компьютера. По умолчанию для этой зоны защита отсутствует.

3 зона. Зона ограниченных узлов.

К ней относятся узлы, которым Вы не доверяете, считая небезопасным загружать с них информацию или запускать программы. По умолчанию для этой зоны назначен высокий уровень защиты.

4 зона. Зона Интернета.

К этой зоне относится все, что не имеет отношения к Вашему компьютеру, внутренней сети или иной зоне. По умолчанию для этой зоны назначен высокий уровень защиты.

Когда Вы рискуете своей безопасностью, INTERNET EXPLORER может предупредить Вас об этом. Например, если Вы собираетесь послать какие-то данные на небезопасный узел, INTERNET EXPLORER известит Вас, что этот узел не является безопасным. Если же узел сообщает о своей безопасности, но предоставляет сомнительные гарантии, INTERNET EXPLORER предупредит Вас о том, что данный узел может быть опасным.